2025/11末のBlack Fridayセール期間の夜、ふとしたことで見つけたGreenCloudのVPSが安価だったことと、東京のデータセンター(DC)が利用できることから契約をし、使ってみましたのでレビューします。私が使った範囲だと十分安定して稼働していて満足していますが、まだ一か月ほどしか利用していないという点にご留意ください。

※上記のセールはすでに終わっていますが、後述するように常にセールが行われる”Budget KVM”が用意されています。

※2025/12/29 追記:末尾にTailscale VPN 導入について追記しました。

※2025/12/29 訂正:IIJ DCでホストと書いていましたが正しくは IIJ Line (回線)でした。DCはおそらくNTT東日本と思われるので、その理由を含めて文中を修正しました。(ご指摘感謝です)

GreenCloud (VPS)

GreenCloudはホスティングサービスを運営する米国企業で、主力サービスはVPSやDecicated Serverの提供です。こちらによると2013年10月から運営していることになりますので、設立12年ですね。特徴は費用が安価なVPSが充実している事と、利用可能なDCが世界各国にあることで、米国、欧州だけでなく、アジアもあり、日本、シンガポール、香港、ベトナム、オーストラリアから選択可能です。日本ではTokyo Datacenter (IIJ), Tokyo Datacenter (Softbank) の2つから選択でき、それぞれにNTTという記載があります。明確にデータセンターはNTTとまでは書いていませんが、IPアドレスからxTom Japanを経由していることが分かりますし、xTom Japanのホームページの東京データセンターの中にNTT東日本の名前があるので、おそらくNTT東日本のDCでコロケーションされていると思われます。

GreenCloudの中にも複数VPSサービスがあり、性能やSLAが異なるのですが、コストパフォーマンスでいうと以下の”Budget KVM Sale” を確認した方が良いでしょう。在庫が流動的なので欲しいサーバーがあるかは定期的にチェックするしか無いのですが、定期的にディスカウントされたものが補充されています。

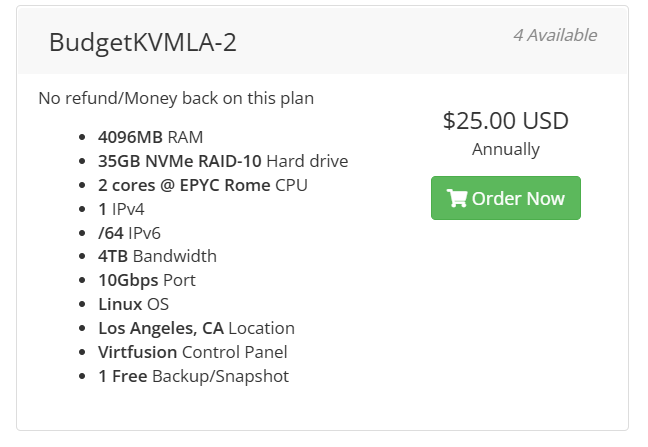

これを書いている時点(2025/12/27)では、残念ながら日本のDCにあるものはセールの在庫ゼロですが、例えば以下のようにロスアンゼルスのDCで、2 Core, 4GBメモリ, 35GBのNVMe SSDで25 USD/年です。年払いですが1か月約2ドルでメモリ4GBのマシンを維持できます。この値段の中にストレージバックアップ(スナップショット)が1世代分無料でついてきます。安価なVPSにはバックアップは別料金というものが多いので、嬉しいポイントです。

なお、スクリーンショットの右上に 4 Available とあるように在庫は非常に少数かつ流動的で、売り切れでも少し日を置いてまた見ると在庫が補充されていたりします。

このBudget KVM Saleの注意点としてはすべて1年以上のまとめ払いになっていることと、返金なし(No refund)という点です。なので、まずはお試し感覚で払える範囲で試すのが良いでしょう。

契約時の注意点とサポートケース

契約はWEBから簡単にできますし、支払いはクレジットカードかPayPalが選択できます。ただし、米国企業なので、カスタマーサポート等とのやり取りは英語になります。何か問い合わせをする場合やカスタマーサポート/技術支援が必要な場合は、管理コンソールからケース(依頼)を起票して、そこでやり取りする形です。

ケースの初回応答までの時間は良好です。これまで事務連絡的なものを含めて3回起票していますが、毎回、起票後数分で「これから確認します」というような応答がありました。もちろん、そこからの対応には時間がかかる場合もあるのですが、受理されていてるという事が分かるのは助かります。

また、初めての契約の場合は登録後しばらくすると身分証明書の提出を依頼するメールが来ます。これは昨今、米国・ヨーロッパ圏のサービスを契約する場合には一般的なことのようで、名前と住所がわかるもの(運転免許証、公共料金の支払い証明等)の写真を添付して返信する必要があります。私の場合は日本語で書かれた免許証を提出しましたが、問題なく受理されました。

管理コンソール

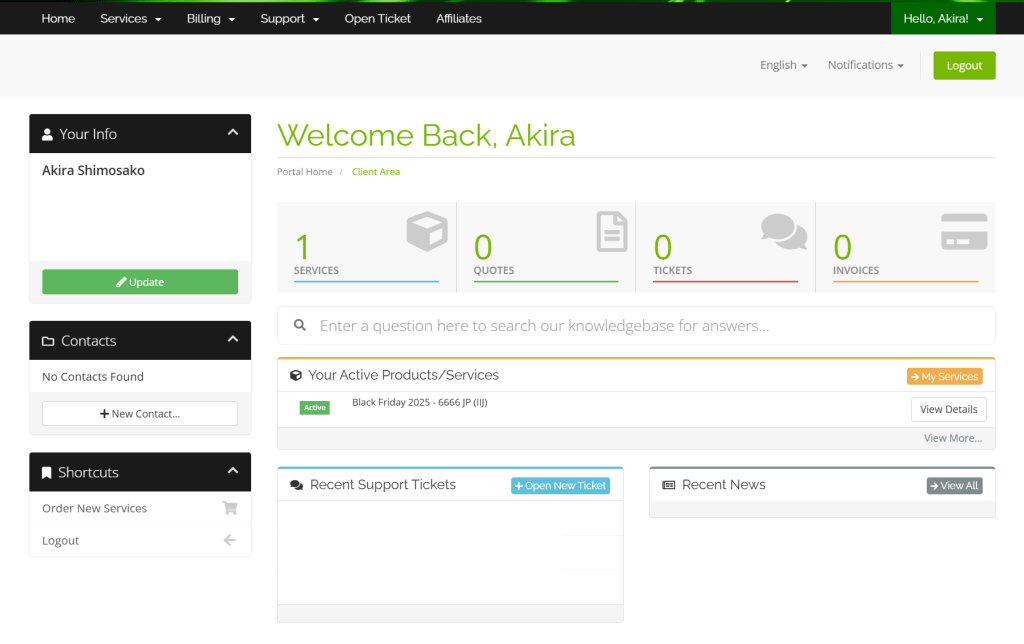

管理コンソールとしては、まずGreenCloudのコンソールがあり、ここは https://greencloudvps.com/ からログインし、契約管理や前述のサポートチケットの起票等を行います、。クリーンなUIで、資料無しで使うことができました(※以下に載せるスクリーンショットは、一部加工しています)。

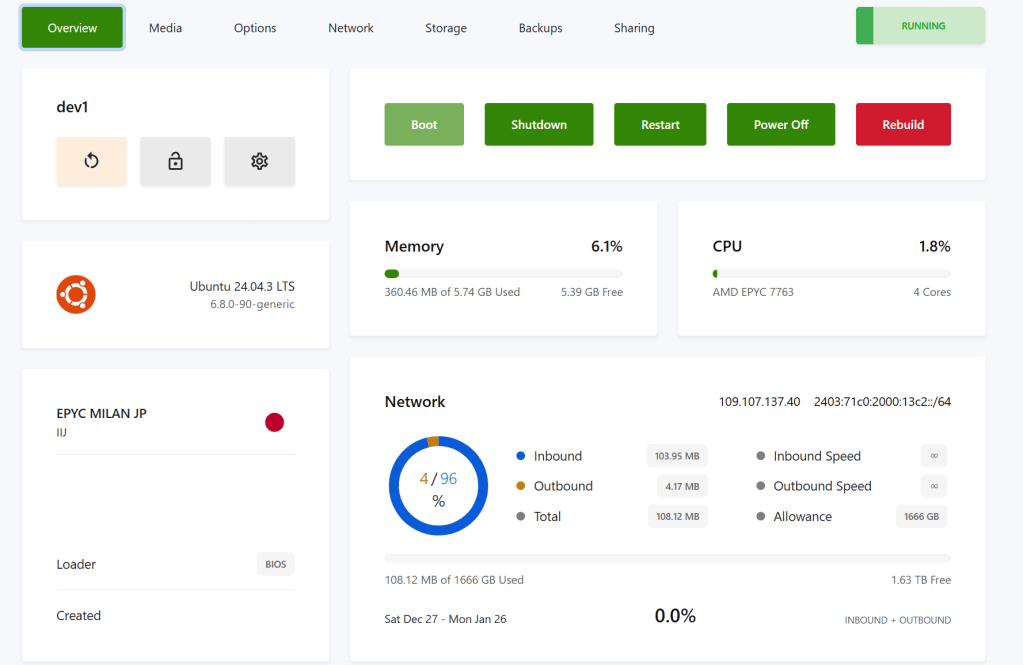

その中に自分が契約しているサービスの管理コンソールを起動するボタンがあり、そちらでVPSを操作します。こちらの画面もシンプルながら必要な情報がそろっています(SolusVMベースのようです)。

トップページはVPSの操作や統計情報があり、その他、DVD ISOイメージをマウントできたり(レスキュー用のDVDをマウントして起動する等に利用)、バックアップ、リバースDNS、SSH鍵管理の機能(公開鍵の保存)等、いわゆるVPSとしては必要な機能がそろっています。

一方で例えばVPS側でのファイアーウォールといった機能はないので、ユーザーがOS側の機能で設定する必要があります。クラウド環境にはよくあるプライベートネットワークのような機能もありません(インターネットに公開されます)。

インスタンスのビルド

利用前には、VPSインスタンスのビルドを行います。まずは以下のように手元でSSH鍵を作っておき(もしくは管理コンソールに自動で作らせることも可能です)、あとはその公開鍵をアップロードしてインスタンスビルド時に指定するだけです。

ssh-keygen -t ed25519 -a 100 -C "GreenCloud VPS"

OSの選択では多数のLinuxディストリビューションが用意されています(別プランですがWindowsのVPSやmacOSのVPSもあります)。私はUbuntu 24.04を選択しました。この時同時にSwapサイズ(SSD上)も設定できます。

初回ビルドはログによると24秒で完了したようです。IPアドレスはIPv4とIPv6がそれぞれ1つアサインされます(料金に含まれます)。そのためクライアント側がIPv6をサポートしている場合は、IPv6でも接続可能です。

ビルド完了後少しするとメールが届きます。メールにはビルド完了のお知らせと、ログインに使うユーザー名が記載されていますので、あとはそのID+SSH秘密鍵でログインするとrootとして利用可能です。

初ログイン後の作業

ここから先は他のVPSとほぼ同じですが、以下は最低限やっておいた方が良いでしょう。

- 通常利用ユーザーの作成、SSH鍵の登録、(必要ならそのユーザーがsudo可能なよう設定)

- パッケージのアップデート (apt-get upgrade)

- OSのファイアーウォール設定

- 初期セットアップ後のバックアップ (ストレージスナップショット)

インターネットに公開されているサーバーですので、特にファイアーウォールは必ず設定されることをお勧めします。例として以下にUbuntu 24.04でufwを使ってSSHだけ許可する例を示します。

まず、初期状態だとufwが動いていません。

sudo ufw status verbose

状態: 非アクティブ

incomingではSSHだけ許可、あとは閉じるという設定をし、ufwを有効化(enable)します。

sudo ufw allow ssh

sudo ufw default deny incoming

sudo ufw default allow outgoing

sudo ufw enable

SSH (22番)だけ開いていることを確認します。

sudo ufw status verbose

状態: アクティブ

ロギング: on (low)

Default: deny (incoming), allow (outgoing), disabled (routed)

新しいプロファイル: skip

To Action From

-- ------ ----

22/tcp ALLOW IN Anywhere

22/tcp (v6) ALLOW IN Anywhere (v6)

なお、上記の例はFromをAnywhereにしていますが、基本的にはFromのIPアドレスを絞ることをお勧めします。私は絞るのが難しかったので、以下にあるようにtailscale VPN経由で接続しています。

追記・補足:Tailscale (VPN) の導入

SSH等、自分しか利用しないサービスはできるだけ受け付けるIPアドレスは限定すべきなのですが、私の場合は外出先からiPadなどで使いたいため、IPアドレスを正確にフィルタすることは難しく、代わりにTailscale (VPNサービスの一種)を導入することにしました。

Tailscaleは導入や運用が楽という評判のVPNで、個人ユースであれば無料で利用できます。一度試してみたいと思っていたので今回導入してみたのですが、思った以上に導入が簡単で驚きました。

- Tailscaleアカウントを作成する

- 以下のコマンドでLinuxにTailscaleを導入し、サインイン

-

curl -fsSL https://tailscale.com/install.sh | sh

-

- クライアントにTailscaleアプリを入れて、サインイン

これだけです。特にサーバー側の導入がここまで簡単なのは他にみたことがないです。WindowsやiPad用アプリも同様に簡単でした。

TailscaleのVPNはプライベートサブネット (100.x.x.x/8)が与えられ、そこに各ノードが接続するというものです。なのでLinuxがVPNサーバーでiPadがクライアントといった差はなく、両方とも対等に100.x/8 netにつながっています。VPNが繋がった後はLinuxサーバーに割り振られた100.xアドレスにSSH接続して利用します。

私の場合はUFWでTailcaleの仮想NICからのみSSH & moshを許可し、インターネットに直接公開したポートは無い状態で運用しています。Tailscaleの仮想NICはtailscale0という名前になるので、例えば以下のコマンドでTailscale VPN内からのみSSH (22番)へのアクセスを許可できます。

❯ sudo ufw allow in on tailscale0 to any port 22 proto tcp

Tailscale経由での接続が確認できたら、以下のように不要な既存ルールを消します。

❯ sudo ufw status numbered #UFWの設定ルール一覧を番号をつけて表示

❯ sudo ufw delete 番号 #不要になった旧ルールを削除、消すと次から番号がずれるので、再度statusで要確認

私の場合は、SSHとmoshを利用可能にするため、以下のようなルールで利用しています(moshを許可しているのはこのエントリにあるようにiPadで接続する際にサーバーを準備したため)。

❯ sudo ufw status numbered

状態: アクティブ

To Action From

-- ------ ----

[ 1] 22/tcp on tailscale0 ALLOW IN Anywhere

[ 2] 60000:61000/udp on tailscale0 ALLOW IN Anywhere

[ 3] 22/tcp (v6) on tailscale0 ALLOW IN Anywhere (v6)

[ 4] 60000:61000/udp (v6) on tailscale0 ALLOW IN Anywhere (v6)

まとめ

まだ1か月だけの利用ですが、東京DCということもあってレイテンシも良好(Ping は10ms以内)で快適です。一度バックアップが進まないというトラブルがあったのですが、チケットを起票したら数時間で対応してくれました。

利用用途がSSHでログインしてAIエージェントを使った開発をするというライトな用途中心なので性能についてはあまり情報を持っていませんが、大きいライブラリをビルドするような作業でも快適に利用できています。

前述のように、サポートは英語(米国企業)であることや、安価なプランは1年以上の契約という点で注意が必要ですが、非常にコストパフォーマンスの良いサービスだと思います。

このLinux上に作った開発環境にiPadから接続して快適に利用するための設定を別途書いていあますので、ご参考まで。=> iPadからSSH接続し日本語を利用できる環境をセットアップする

iPadからSSH接続し日本語を利用できる環境をセットアップする – Portablecode.info への返信 コメントをキャンセル